مجازی سازی چیست

سلام خدمت دوستان قصد داریم دراین مقاله اول شمارو با مفهوم مجازی سازی اشنا کنیم وبعداز آن راجب انواع مجازی سازی, کاربردها ومزایای استفاده از مجازی سازی مطالبی رابیان کنیم.

همانطور که می دانید کامپیوترهای نسل جدید از ۴ لایه زیرتشکیل شده اند.

- سیستم عامل

- سخت افزار

- داده

- نرم افزار

معمولا این ۴ لایه به هم وابسته اند منظور این است که اگر در سخت افزار مشکلی ایجاد شد در سیستم عامل هم اشکال ایجاد می گردد به طور مثال با سوختن هارد کامپیوتر اطلاعات و سیستم عامل از بین می رود یا با سوختن پاور کامپیوتر سیستم دیگر روشن نمی شود. در مجازی سازی سعی می کنیم که این مشکلات رابرطرف کنیم. به اینصورت که مشکل وابستگی بین لایه ها را از بین میبریم. به بیان دیگر، مجـازی سـازی پیونـد دهنـده میـان سـخت افـزار و سیسـتم عامـل اسـت و بـه شـما اجـازه میدهد جند نرم افزار کاربردی وسیستم عامل رابر روی یک سیستم فیزیکی پیاده سازی کنید بـه نحـوی که باعث بهره وری در هزینـه هـای سـخت افـزار و نـرم افـزار و همچنـین اسـتفاده بهینـه از تمـامی منـابع سیستمی، کاهش هزینه و کاهش مصرف انرژی شود.

مجازی سازی درسال ۱۹۶۰ توسط شرکت (International Business Machines)IBM آغاز شد و به عنوان یک روش منطقی برای تقسیم منابع سیستم توسط رایانه های بزرگ, بین برنامه های مختلف ارائه شد.ازآن زمان معنای اصطلاح مجازی سازی (Virtualization ) گسترش یافت.

مجازی سازی تکنولوژی است که بوسیله آن می توانیم به طور همزمان دو یا چند سیستم عامل را روی یک سرور راه اندازی کنیم. این تکنولوژی نرم افزاری موجبات دگرگونی در چشـم انـداز فناوری اطلاعات(IT) و همچنین تغییرات اساسی در زیرساخت سازمان را فراهم می کند.

لازم به ذکراست که شرکت های مختلفی ازجمله:

VMWARE

KVM

CITRIX

MICROSOFT

RED HAT

CISCO

دراین حوضه فعالیت دارندوبا ارائه راهکارهای مجازی سازی ,انواع نرم افزارهای کاربردی و…بازار رقابتی این حوضه رارهبری میکنند.

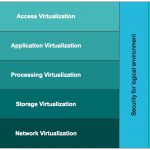

انواع مجازی سازی

- Storage Virtualization

- Server Virtualization

- Network Virtualization

- Desktop Virtualization

- Application Virtualization

- Data Center Virtualization (Private Cloud )

- Desktop Virtualization

-

مجازی سازی دسکتاپ فناوری نرمافزاری است که محیط دسکتاپ و نرم افزار کاربردی مرتبط را از دستگاه مشتری فیزیکی جدا میکند که برای دسترسی به آن استفاده میشود

مجازی سازی دسکتاپ را می توان در رابطه با مجازی سازی برنامه و سیستم های مدیریت نمایه کاربر استفاده کرد که اکنون “مجازی سازی کاربر” نامیده می شود تا یک سیستم مدیریت جامع دسکتاپ را ارائه دهد. در این حالت تمام اجزای دسکتاپ مجازی می شوند، که اجازه می دهد تا یک مدل تحویل دسکتاپ بسیار قابل انعطاف پذیر و بسیار امن تر ارائه شود.

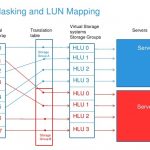

Storage Virtualization

در علم کامپیوتر، مجازی سازی ذخیره سازی از مجازی سازی برای استفاده از قابلیت های بهتر و ویژگی های پیشرفته تر در سیستم های ذخیره سازی داده های کامپیوتری استفاده

می کند.

به طور کلی، یک “سیستم ذخیره سازی” نیز به عنوان یک آرایه ذخیره سازی یا آرایه دیسک یا فیلترین شناخته می شود. سیستم های ذخیره سازی به طور معمول از سخت افزار و نرم افزار خاص همراه با درایوهای دیسک استفاده می کنند تا ذخیره سازی بسیار سریع و قابل اطمینان برای پردازش و پردازش داده ها فراهم شود. سیستم های ذخیره سازی پیچیده هستند و ممکن است به عنوان یک کامپیوتر خاص طراحی شده برای ایجاد ظرفیت ذخیره سازی همراه با ویژگی های پیشرفته حفاظت از داده ها تولید شوند. درایو دیسک تنها یک عنصر در یک سیستم ذخیره سازی، همراه با سخت افزار و نرم افزارهای جاسازی شده ویژه درون سیستم است.

Server Virtualization

مجازی سازی سرور، مخفی کردن منابع سرور است، از جمله تعداد و هویت سرورهای فیزیکی فردی، پردازنده ها و سیستم عامل ها، از کاربران سرور. سرپرست سرور از یک برنامه نرم افزاری برای تقسیم یک سرور فیزیکی به محیط های مجازی استفاده می کند. محیط مجازی گاهی اوقات به نام سرور مجازی خصوصی شناخته می شود، اما آنها نیز به عنوان مهمان، نمونه، ظروف یا شبیه سازی شناخته می شوند.

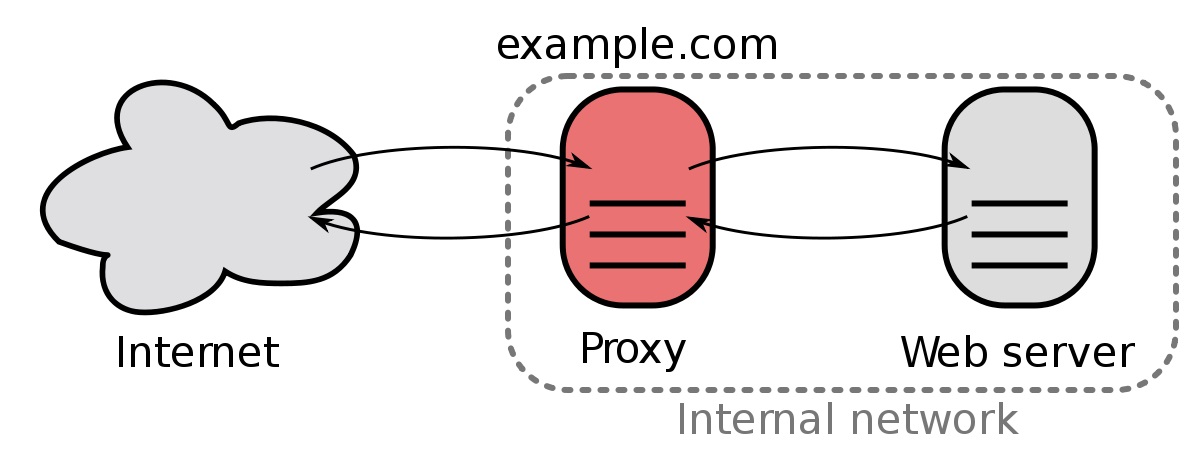

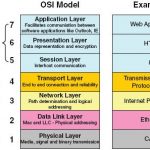

Network Virtualization

مجازی سازی شبکه به عنوان مجازی سازی خارجی طبقه بندی شده است، ترکیبی از بسیاری از شبکه ها و یا بخش های شبکه به یک واحد مجازی، یا مجازی سازی داخلی، ارائه قابلیت شبکه مانند اجزای نرم افزار در یک سرور شبکه واحد.

در تست نرم افزار، توسعه دهندگان نرم افزار از مجازی سازی شبکه برای تست نرم افزاری استفاده می کنند که در شبیه سازی محیط های شبکه ای هستند که در آن نرم افزار برای استفاده در نظر گرفته شده است.

Application Virtualization

مجازی سازی برنامه کاربردی فناوری نرمافزاری است که برنامه های کامپیوتری را از سیستم عامل پایه ای که آن را اجرا می کند محاصره می کند. یک برنامه کامل مجازی شده به معنای سنتی نصب نشده است اگر چه هنوز همانند آن اجرا شده است.

Data Center Virtualization (Private Cloud (

منظور از مرکز داده یا Data Center محلی هست که شما کلی سرور فیزیکی دارید ، کلی روتر و سویچ فیزیکی دارید ، کلی زیرساخت شبکه فیزیکی دارید ، کلی تجهیزات و مکانیزم های مانیتورینگ دارید ، کلی تجهیزات ذخیره سازی اطلاعات یا Storage های فیزیکی دارید و …. حالا وقتی صحبت از Data Center Virtualization یا مجازی سازی مرکز داده میشه یعنی شما کلی سرور مجازی غیرقابل لمس دارید ، سویچ ها و روترهای مجازی دارید ، زیرساختارهای شبکه مجازی شده دارید ، تجهیزات ذخیره سازی اطلاعات یا Storage های مجازی دارید ، ترافیک مجازی دارید ، مدیریت ترافیک مجازی دارید ، مانیتورینگ مجازی دارید و … که همه اونها توسط یک مجموعه ای به نام مجازی سازی مرکز داده انجام میشه که مثلا مجموعه نرم افزاری VMware VSphere یکی از این پکیج های مجازی سازی مرکز داده هست .

عملکرد مجازی سازی چگونه است؟

خب حال رسیدم به این که ببینیم مجازی سازی چگونه در سازمان یا نهادهای ما کار میکنه واین که عکلکرد آن در سیستم چگونه است.

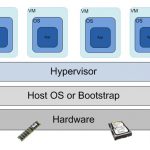

در این فناوری یک لایه نرم افزاری به نام Hypervisor (برای مثال Hypervisor در ابزار کمپانی VMware با نام ESXi ارائه می شود) بین ماشین های مجازی و سخت افزار قرار می گیرد.

قلب مجازی سازی همان ماشین های مجازی است که ی سیستم عامل به همراه سرویس ها و برنامه کاربردی داخلآن را شامل می شود.

ماشین های مجازی کاملااز هم تفکیک شده اند و به یکدیگر وابستگی ندارند. وظیفه Hypervisor

تخصیص داینامیکی منابع سخت افزاری به ماشین های مجازی در هنگام نیاز آنها و آزاد سازی آنها است.

این شکل که در ابتدا نرم افزار مجازی ساز یا همان Hypervisor برروی سخت افزار سرور نصب می گردد و سپس در درون آن به تعداد مورد نیاز ماشین مجازی تعریف می گردد.

پس از این مرحله هر ماشین مجازی مانند یک سخت افزار مستقل عمل می کند که می توان برروی آن سیستم عامل دلخواه را نصب کرده و سپس سرویسها را راه اندازی نمود.

در حالت پیشرفته تر می توان سخت افزار چندین سرور مختلف را به صور منطقی با یکدیگر جهت مجازی سازی تجمیع نمود و کل منابع را به صورت تجمیعی در اختیار یکHypervisor قرارداد.

مجازی سازی مناسب چه سازمان هایی است؟

برخی از افراد به اشـتباه گمـان مـی کننـد مجـازی سـازی تنهـا مختص مراکـز داده یـا دیتـا سـنتر هـای

بــزرگ مــی باشــد. در صــورتی کــه ایــن تصــوری کــاملا اشــتباه اســت. شــرکت هــای پیشــرو در زمینــه مجازی سازی ایـن تکنولـوژی را جهـت اسـتفاده بـرای رده ی وسـیعی از شـبکه هـا طراحـی کـرده انـد.

از شبکه های کوچکی با یک سـرور گرفتـه تـا دیتـا سـنتر هـای بـزرگ بـا ده هـا یـا صـدها سـرور و سـرویس دهنده منتظر. همان طور که پیشـتر نیـز اشـاره شـد مجـازی سـازی بـا مزایـای خـود طیـر گسـترده ای از نیازهــای ســازمان هــا و افــراد را در جهــت اســتفاده بهینــه تــر از منــابع ، صــرفه جــویی وپایــداری سرویس ها مرتفع میسازد.

مزایای مجازی سازی

ماشین های مجازی یک روش قوی و کارامد برای کمک به رها شدن از مشکلاتی را فراهم می کنند که هر روز بر سر راه مدیر قرار می گیرند. حتی اگر تنها یک سرور فایل ساده را به تکنولوژی مجازی شده انتقال دهید، به سرعت به مزایای ان پی خواهید بردو نهایتا می خواهید که کل مرکز داده تان را به صورت مجازی درآورید.درزیر چند نمونه ازمزایای مجازی سازی آورده شده است که با مطالعه ان پی خواهید برد که با استفاده ان در شرکت و سازمان خود بسیاری از مشکلات حل خواهد شد.

۱٫ صرفه جویی در هزینه های مستقیم و غیر مستقیم

۳٫ پایین آمدن هزینه های نگهداری و نیروی انسانیCooling ,Powering

۴٫ پشتیبانی از سیستمها و سرویسهای قدیمی موجود در سازمان

۵٫ دسترس پذیری بالا یا High Availability

۶٫ استفاده بهینه از منابع سخت افزاری سازمان و بالابردن بهره وری

۷٫ تجمیع سرویسهای سازمان در یک یا چند سرور، که باعث ایجاد مدیریت متمرکز و امنیت بالا میشود

۸٫ تسریع در پیاده سازی سرویسهای مختلف و ایجاد سریع سرویسهای جدید در جهت افزایش کسب و کار

۹٫ افزاری سازمان یکپارچه سازی منابع سخت

۱۰٫ ارائه ماشینهای مجازی به جای ماشینهای فیزیکی و اجرای سیستم عاملهای مختلف روی یک هاست فیزیکی

دوره جامع آموزش مجازی سازی

مخاطب: مدیران ارشد و میانی فن آوری اطلاعات و ارتباطات

محتوای کلی دوره مجازی سازی :

۱-مرور پیش نیازهای مجازی سازی :

– لینوکس مقدماتی

– سرویس های مایکروسافتی مانند : اکتیو دایرکتوری و …

– شبکه ( تسلط کلی به مفاهیم شبکه روتینگ ، سوئیچینگ ، امنیت اطلاعات و …)

۲- تشریح مفاهیم مجازی سازی شامل:

. مجازی سازی سرور

. مجازی سازی دسکتاپ

. مجازی سازی برنامه ها

. مجازی سازی بستر (سوئیچینگ،روتینگ)

. مجازی سازی سرویس ها

۳- مقایسه مجازی سازهای سرور و ویژگیهای هر یک

۴- مقایسه مجازی سازهای دسکتاپ و نحوه ی عملکرد و ویژگیهای هر یک و انواع پروتکل ها و بررسی ویژگیهای هر یک

۵- مقایسه مجازی سازهای برنامه ها

۶- آموزش مجازی سازی سرور با

VMware -۷ آموزش مجازی سازی سرور با

Citrix -8 آموزش مجازی سازی دسکتاپ با

Horizon -9 آموزش مجازی سازی دسکتاپ با

Citrix -10 آموزش مجازی سازی دسکتاپ با RDP و

Remote FX -11 آموزش مجازی سازی برنامه های با چند راهکار مطرح در این زمینه

۱۲- معرفی و آموزش انواع دستگاههای کلاینت مطرح در بازار و مقایسه ویژگیهای آنها

۱۳- آموزش استفاده ترکیبی از راهکارهای مجازی سازی سرور، دسکتاپ و برنامه ها (بهینه ترین و حد اعلای بهره مندی از انواع متد مجازی سازی)

۱۴- آموزش مجازی سازی برخی از سرویسها مانند: فایروال ، شیر استوریج ، مانیتورینگ و …

۱۵- راه اندازی کارگاه مجازی سازی شخصی (نصب ، پیکر بندی ، مدیریت ، بهینه سازی و اتوماتیک سازی)

۱۶- آموزش چگونگی بررسی نیاز یک سازمان

۱۷- بررسی رابطه سخت افزار سرور با مجازی سازها

۱۸- نحوه محاسبات جهت انتخاب سخت افزار سرور

۱۹- آموزش انتخاب سخت افزار سرور مناسب هر راهکار مجازی سازی

۲۰- بررسی رابطه مجازی سازی با مدیا وزیر ساخت شبکه و آموزش طراحی و اجرای مناسب بصورت ساختار یافته

۲۱- آموزش بررسی عملکرد و ظرفیت یک مجازی ساز

۲۲- آموزش تحلیل و مدل سازی و ارائه مستندات جهت تدوین سیاست کلی سازمان

هر یک از کانسپت های فوق دارای سرفصل های تعریف شده آکادمیک میباشد که پیشروی بر اساس آنها بسیار زمان بر میباشد(بالغ بر ۴۰۰ ساعت) و منتج به تربیت کارشناس در هر یک از آن کانسپت ها میشود و معمولا تجمیع همه ی این مباحث تخصصی با تمام جزئیات مناسب یک شخص نمیباشد، اما در صورت درخواست دانشجویان امکان تشریح و آموزش تخصصی و آکادمیک هر کانسپت توسط مربی متخصص آن توسط مجموعه رها وجود دارد.

لذا هدف اصلی از طراحی این دوره توسط مجموعه رها، آموزش مدیران ارشد و میانی در حوزه فن آوری اطلاعات و ارتباطات است به نحوی که با اشراف کاملی که نسبت مقوله ی مجازی سازی و مفاهیم و عملکرد آنها بدست می آورند، بتوانند بهترین انتخابها را برای مجموعه ی خود در زمینه های زیر داشته باشند:

– تدوین نقشه راه و سیاست اصلی سازمان در مقوله ی فن آوری اطلاعات و ارتباطات

– گزینش بهینه متخصص برای هر یک از موارد در مقوله ی مجازی سازی (پسیو، سرور، مایکروسافت، لینوکس، شبکه و…)

– پیشروی و خودآموزی، همگام با سرعت رشد علم در این حوزه

– انتخاب مناسب دوره های تخصصی جهت فراگیری به نحوی که برای آنها کاربردی و مفید باشد

– انتخاب نقاط عطف مناسب جهت کوچ به صورت فاز به فاز به سمت مجازی سازی

– تدوین سیاست های مطلوب جهت فیلترینگ مناسب برای برون سپاری خدمات مورد نیاز سازمان به شرکت های پیمانکار

در آخر لازم بذکر است که مجموعه شرکت های مهندسی دانش بنیان رها (هلدینگ رها) با سابقه ای بیش از یک دهه در بحث مجازی سازی و همچنین دارا بودن آموزشگاه آزاد فنی و حرفه ای رها (تاسیس ۱۳۷۹) در مجموعه ی خود، تجربه ای ارزنده در تدوین و استاندارد سازی و ارائه دوره هایی اینچنین برای سازمانها ارگانها داشته، که از آنجایی که مرجعیتی مناسب در سازمان فنی و حرفه ای کشور دارد، میتواند گواهی نامه های پایان دوره معتبر از سازمان فنی و حرفه ای کشور برای اینگونه دوره ها صادر کند.